Tienda Android de apps

Google desvela el truco que usan los hackers para introducir malware en Google Play

Se trata de una táctica conocida como “versionado”

Con más de 3 millones de aplicaciones listadas y de 2.500 millones de usuarios al mes, Google Play es uno de los objetivos más codiciados por los actores maliciosos para distribuir todo tipo de malware. Google tiene sus controles de seguridad y procesos de revisión para impedirlo, pero en muchas ocasiones los piratas informáticos consiguen sortearlos y son investigaciones de terceros las que alertan a la compañía para que tome medidas. Uno de los métodos más habituales para conseguirlo es lo que, desde Google, llaman ”versionado”. El equipo de seguridad de Google Cloud ha hablado de esta “táctica común” en su informe de este mes sobre las tendencias en amenazas cibernéticas y del que se hace eco el medio Bleeping Computer.

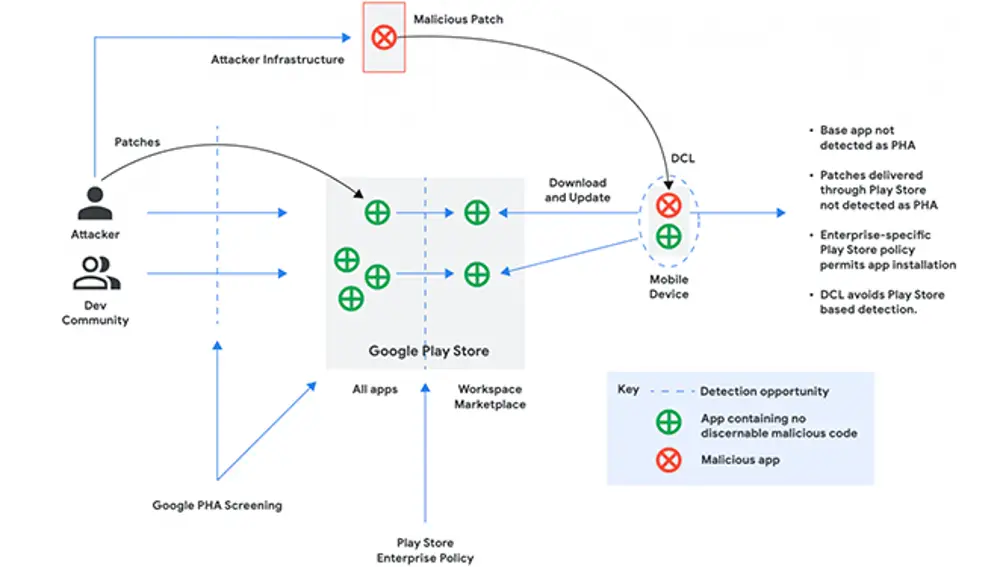

Esta técnica permite distribuir malware a través de aplicaciones inicialmente limpias y aprobadas por Google para su descarga desde Google Play, introduciendo el software malicioso a través de una actualización posterior o cargando el código desde servidores externos a los que se conecta una vez instalada en el dispositivo del usuario.

Este último es un método conocido como carga dinámica de código, DCL por sus siglas en inglés. De esta forma, y descargando la carga maliciosa como código nativo JavaScript o Dalvik, consiguen eludir las comprobaciones de análisis estático de la tienda de aplicaciones de Android.

“El versionado ocurre cuando un desarrollador lanza una versión inicial de una aplicación en Google Play Store que parece legítima y pasa nuestros controles, pero luego recibe una actualización de un servidor de terceros que cambia el código en el dispositivo del usuario final y que habilita la actividad maliciosa”, señala el informe.

Según Google, tanto las aplicaciones como los parches que se suben a Google Play pasan por una rigurosa revisión PHA (inicial en inglés para Aplicación potencialmente dañina), pero algunos de estos controles pueden sortearse mediante la carga dinámica de código o DCL.

Las aplicaciones tienen terminantemente prohibido alterar, sustituir componentes y actualizarse por cualquier otro medio que no sea a través del procedimiento oficial que ofrece la tienda de aplicaciones, así como descargar código ejecutable de fuentes que no sean Google Play. Sin embargo, esto no impide que aplicaciones con este funcionamiento permanezcan en la tienda hasta que son descubiertas y retiradas.

Un ejemplo de malware que llegó a Google Play y cita el informe es Sharkbot. Se trata de un software malicioso bancario que se distribuyó camuflado como antivirus y en otros tipos de utilidades que en la versión inicial estaba libre de amenazas. Era tras la instalación del software infectado, cuando este descargaba la versión completa del malware que tenía como objetivo realizar transferencias no autorizadas desde la cuenta bancaria de la víctima.

✕

Accede a tu cuenta para comentar